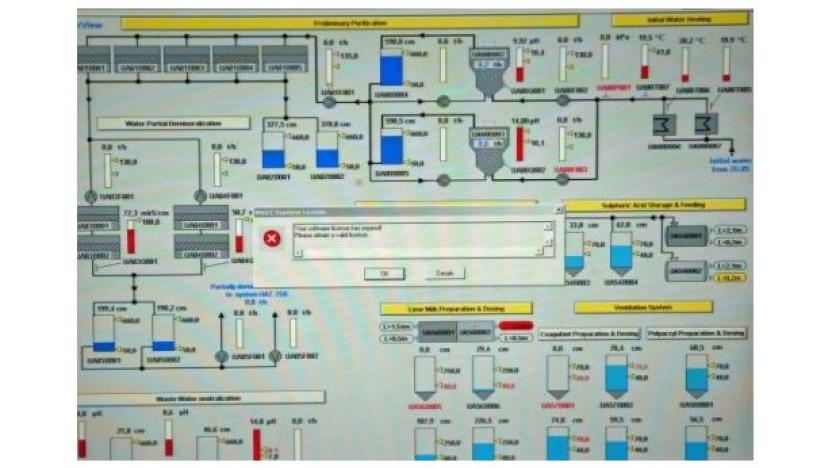

2010 yılı Haziran ayında ortaya çıkartılan ve bilinen bilgisayarlar dışında ilk defa endüstriyel sistemleri hedeflemesiyle öne çıkan Stuxnet bilgisayar solucanı ile ilgili yeni bulunan veriler son derece sistematik bir sabotajı işaret ediyor. İlk bulunduğunda sanayi casusluğu için yazıldığı tahmin edilen programın özel olarak Siemens donanımlı süreç takip sistemlerini hedeflediği ve bu sistemin otomasyonunda kullanılan PLC (programlanabilir mantıksal denetleyici) devreleri üzerinde değişiklik yapabildiği kanıtlandı.

En gelişmiş solucan

Bilgisayar solucanları genellikle etkilemeye çalıştıkları işletim sistemi içinde yer alan ve daha önce bilinmeyen bir açığı kullanmak üzere yazılıyorlar. Solucanın bulunmasıyla beraber ilgili güvenlik açığı ortaya çıkartılıyor ve yama olarak adlandırılan güncelleştirmelerle açıklar kapatılıyor. Stuxnet solucanı sözkonusu olduğunda ise kullanılan açık sayısının dört olduğu ortaya çıkartıldı. Bu, solucanın güncelleştirmelerin tümü yayınlanana kadar daha uzun bir süre aktif olmasını sağlayan temel özellik. Stuxnet’in sahip olduğu kendi kendini güncelleyebilme özelliği ise bilinen bilgisayar solucanlarında pek yer almayan bir özellik. Tüm bunlara ek olarak programın, çok spesifik bir endüstriyel devreyi hedeflemesi, bu sırada öntanımlı şifreleri kullanarak devreleri yeniden programlaması bu sistemleri ve açıklarını bilen uzman bir grup tarafından yazıldığı ihtimalini güçlendiriyor.

Stuxnet, şimdiye dek doğrudan ağır sanayinin kalbindeki kontrol mekanizmalarını etkileyebilen ilk solucan. Stuxnet, bu kontrol mekanizmasının çeşitli alanlarına saldırarak, saldırgana kontrol mekanizmasını etkisiz hale getirme, ya da örneğin bir sübabı, bir motoru ya da bir pompayı kullanma olanağı sağlıyor. Bu da, en kötü senaryoda, bir nükleer reaktör ya da başka bir sanayi tesisinde güvenliğin devredışı bırakılması ya da temiz suya zehirli sıvı karıştırılması gibi kitlese ölümlere yol açabilecek saldırıları olanaklı hale getiriyor.

Solucanın geliştirilmesinde kullanılan programcılık tekniklerinin karmaşıklığı ve bu yazılımı test etmek için gerekli olan ekipmana ulaşılabilme zorunluluğu, yazılımı inceleyen ünlü anti-virüs ve güvenlik şirketleri Kaspersky ve Symantec’e “ancak devlet destekli yazılabilecek bir solucan” yorumunu yaptırıyor.

Hedefte İran mı var(dı)?

Geçtiğimiz Haziran ayında bulunan solucan üzerinde çalışan güvenlik uzmanları, yazılımı incelemeleri sonucunda Stuxnet’in 2009 yılı sonu ya da 2010 yılı başında yazıldığı konusunda tahminlerde bulunuyorlar. Bu da belirli bir amaç için yazılmış olan Stuxnet’in çoktan vermek istediği zararı verdiğini akıllara getiriyor.

Stuxnet’in etkilediği Siemens devrelerinde çalışan işletim sistemi Microsoft’un geliştirdiği WindowsCE olarak biliniyor. Solucan keşfedildikten sonra bir yayılma haritası çıkartan Microsoft’un açıkladığı bilgiler, en çok etkilenen sistemin İran’da olduğunu gösteriyor. Nitekim, Symantec de bunu doğrulayarak etkilenen sistemlerin yüzde 60’ının İran’da bulunduğunu belirtti.

The New York Times'da konuyla ilgili çıkan haberde eski bir ABD istihbarat uzmanı, virüsü İsrail'in Ünite 8200 olarak bilinen ulusal güvenlik biriminin yaptığını iddia etti. İsrail'in daha önce de Suriye'nin radar sistemini etkisiz hale getirmek için bir siber saldırı yaptığı iddia edilmişti.

Virüs tam olarak ne zarar veriyor?

İran’ın sürekli uluslararası gözlemciler tarafından denetlenen Buşehr nükleer reaktöründe ve Natanz uranyum zenginleştirme programlarında geçtiğimiz yıldan bu yana meydana gelen kesintiler ve sürekli ertelenen açılış tarihleri, Stuxnet’in çoktan hedefini bulduğu şeklinde spekülasyonların inandırıcılığını arttırıyor. Buşehr reaktörü, İran'la Rusya'nın ortak yatırımı. ABD Rusya'ya bu yatırımdan dolayı çok karşı çıkmış olmasına rağmen, ABD istihbarat örgütleri Buşehr'de nükleer silah üretilmediği görüşünde.

Stuxnet'in İran'ı hedef alması için ilk olarak Buşehr reaktöründe çalışan işçilerin bilgisayarlarına yüklendiği iddia ediliyor. Virüs, spesifik olarak nükller reaktördeki zenginleştirici uranyum santrifüjlerini hedef alıyor. Bu santrifüjler, Alman devi Siemens tarafından yapılıyor.

Buşehr reaktörü proje müdürü Mahmud Caferi, Stuxnet'in amacına ulaşamadığını ve reaktörün büyük sistemlerinde hiçbir zarara yol açmadığını iddia etti. Ancak Wikileaks sitesinde yer alan bir "ihbarda", sitenin yöneticisi Julian Assange, İran'ın nükleer programıyla yakından bağlantılı bir kişinin, Haziran ortasında Natanz'daki reaktörde ciddi bir nükleer kaza meydana geldiğini yazmıştı. Wikileaks'in iddiası doğrudan kanıtlanmasa da, kazanın gerçekleştiğinin iddia edildiği günlerde İran Atom Enerjisi Örgütü'nün başındaki Gulam Reza Agazade'nin bilinmeyen bir sebepten ötürü görevinden alınması, sebebin bu kaza olabileceğine işaret ediyor.

Türkiye de etkilenir mi?

Stuxnet solucanının dikkat çeken bir özelliği, saldırı davranışları bakımından çok sofistike olmasına rağmen, yayılma açısından pek sofistike olmaması. Zira eğer solucanın yayılması daha kontrollü olsaydı ve solucan uzun süre Buşehr ve İran'da kalsaydı, fark edilmesi çok daha uzun zaman alabilirdi. Ancak yayılma bakımından çok saldırgan olan virüs, on binlerce bilgisayarı etkilemiş durumda.

İran'da 60 bin civarında bilgisayarın Stuxnet'ten etkilendiği belirtiliyor. Endonezya'da da 10 bin civarında bilgisayar solucandan etkilenmiş bulunuyor. Hindistan, Azerbaycan ve ABD'de de solucanın etkisinin büyük olduğu düşünülüyor, ancak kesin sayı henüz bilinmiyor.

Türkiye de virüsten etkilenme olasılığı yüksek ülkelerden birisi, çünkü Stuxnet'in özel olarak hedef aldığı Siemens kontrol sistemleri Türkiye'de yaygın olarak kullanılıyor.

ABD eski ulusal siber güvenlik koordinatörlerinden Melissa Hathaway, "Yayılma gerçek bir sorun, ve hiçbir ülke bununla baş etmeye hazır değil. Herkes korkudan ölmek üzere. Birtakım hacker'ların bunu kullanmaya başlamasından önce 90 gün süremiz var" diyor. Siber güvenlik uzmanları, şu an dünya genelinde çok sayıda hacker'ın, bu solucanı kullanarak sistemleri etkilemek üzere solucan üzerinde çalışıyor olacağını belirtiyorlar.

(soL - Haber Merkezi)