ABD'de aralarında hükümet kuruluşlarının, büyük şirketlerin ve nükleer araştırma merkezlerinin de olduğu çok sayıda kurumun "ciddi" bir siber saldırıyla karşı karşıya olduğu duyuruldu. İlk açıklamaların ardından ABD'de siber güvenlikten sorumlu olan Cisa (Sibergüvenlik ve Altyapı Güvenliği Ajansı) Perşembe günü yayımladığı bir açıklamayla durumun ciddiyetini kamuoyuyla paylaştı.

Çarşamba günü ABD yönetimince yapılan bir başka açıklamada saldırının "önemli ve sürmekte" olduğu duyurulmuştu.

Saldırının yöntemi hakkında daha kesin sayılabilecek bilgiler var ama sonuçları yani verdiği zarar ve faili hakkında elle tutulur hiçbir şey yok.

Yazılımı değiştirmişler

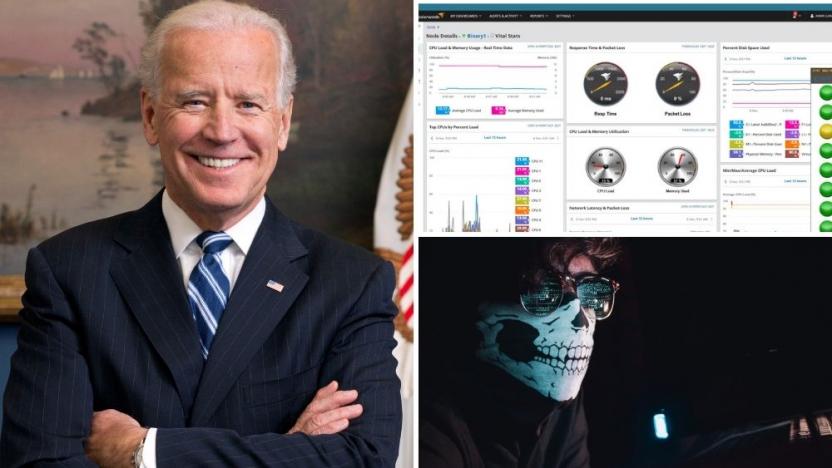

Saldırı, SolarWinds adlı firmanın Orion yazılımında yapılan bir korsan değişiklikle gerçekleştirilmiş. Orion, 300 binin üzerinde müşterisi olan şirketin Ağ Denetim ve Gözlem yazılımı. Kullanıcılar yazılımı şirketin sunucularından indiriyorlar. 'Hacker'ların, kullanıcıların indirdiği kurulumu değiştirdiği ve bu şekilde tahminen 18,000 civarında kullanıcının değiştirilmiş yazılımı indirdikleri düşünülüyor. Bu işlemin Mart ayında başladığı anlaşılıyor.

Gelen haberlerde karanlıkta kalan bir nokta, istismarın yazılımın kendisi aracılığıyla mı yoksa bu kurulum programı aracılığıyla mı yapıldığına ilişkin. Örtülü olarak söylenenlere bakılırsa, korsanların yaptığı değişiklik yazılımın kendisinde gibi görünüyor. Yani yüklemesi yapılan yazılımın çalışma şekli değiştirilerek yapılan bir saldırı. Sadece kurulum yazılımına müdahale edilerek yapılan bir iş olması da ihtimal dahilinde öte yandan bu tür bir işlemin şirket yetkilileri tarafından daha kolay fark edilmesi, yazılımda yapılan ilk yükseltmeyle birlikte etkisiz hale gelmesi (yeni bir kurulum bizzat şirket tarafından yükleneceği ya da gerçek kurulum dosyalarıyla, uyarlanmış olanlar arasındaki basit farklar nedeniyle fark edileceği için) mümkün.

Güvenilirliği tartışmalı bir haberde Vinoth Kumar adlı bir güvenlik uzmanının geçtiğimiz yıl SolarWinds güncelleme sunucusuyla ilgili uyarıda bulunarak, sunucu şifresi olan "solarwinds123"ü kullanarak herkesin sunuculara girebileceğini söylediği yazılıyor. Bu ölçekte (iddia edildiği ölçekteyse elbette!) bir saldırı için oldukça ucuz bir açıklama Reuters tarafından haberleştiriliyor.

Bu şu nedenle önem taşıyor: Kullanıcıların kurulum yazılımını indirdikleri sunuculara yapılmış bir müdahaleyle, bizzat yazılımın kendisine yapılan müdahale arasında önemli bir fark var. Yazılımdaki değişiklik firmanın kendi yazılımcıları ya da kullandığı bir yazılım kütüphanesinin (muhtemelen bir başka firmadaki) yazılımcıları tarafından yapılabilir.

Hükümet belgelerine, kişisel yazışmalara, gizli raporlara ulaşılan pek çok saldırı geride bıraktığımız yıllarda dünya gündemine damga vurdu.

"ABD tarihinin gördüğü en kapsamlı saldırı" olduğu iddia edilen SolarWinds/Orion saldırısı hakkında şimdiye kadar ortaya çıkmış hiçbir somut sonuç yok.

Ağ yönetim yazılımı olan Orion'un girdiği kurumlardaki ağ iletişimini dinlediği düşünülüyor ve bu nedenle e-postaların saldırganların eline geçmiş olabileceği söyleniyor. Öte yandan ağ iletişiminin dinlenmesi e-postaların ele geçirilmesi için yeterli değil. E-Posta iletimleri artık tamamen şifrelenmiş ağ iletişimi üzerinden gerçekleştiriliyor. Sunucular arasındaki transfer için de kişisel kullanıcı bilgisayarı ile sunucu arasındaki transfer için de bu geçerli. Zaten veri güvenliği politikaları belirlenmiş ve tanımlı olan kurumlar ağ iletişiminin çeşitli yollarla dinlenebileceğini varsayarak önlemlerini alıyorlar.

'Kesin Ruslar yapmıştır'

Saldırının faili konusunda ilk günden itibaren söylenen "arkasında bir devletin olduğu". SolarWinds firması kendilerine "bir dış devletin" sistemlerine girerek kötü amaçlı yazılımı yerleştirdiği görüşünün iletildiğini söylüyor.

ABD yönetiminden de saldırıya uğramış şirketlerden de saldırının "hangi ülkeden kaynaklandığı" konusunda somut bir açıklama yapılmış değil.

Bir ABD görevlisi, isminin saklı kalması koşuluyla Pazartesi günü AP'ye yaptığı açıklamada Rus 'hacker'lardan kuşkulanıldığını söyledi.

Kremlin sözcüsü Dmitry Peskov'un gazetecilerin sorularına verdiği yanıtsa bir süredir çok örneğini gördüğümüz ince iğnelemelerden birisinden oluşuyordu: Peşkov "Bir kez daha bu suçlamaları reddettiğimi söyleyebilirim" demiş ve eklemişti "Eğer Amerikalılar aylardır bu saldırıyla ilgili hiç bir şey yapamamışlarsa, şimdi kimse hiçbir dayanak olmaksızın Rusları her şeyden sorumlu tutma yoluna gitmemelidir."

Saldırının Rusya kaynaklı olabileceği konusunda "onlardır canım başka kim olacak" teorileri dışında belirgin bir dayanak yok.

İngilizce yayın yapan basında bu konuda rastladığımız tek önerme The Guardian gazetesinde yer aldı.

Guardian'a göre, yazılımın sızması "supply-chain metodu" (tedarik zinciri) olarak bilinen bir yöntemle yapılmıştı ve bu yöntem 2016 yılında Rus askeri hacker'larının Ukrayna'daki şirketlere karşı hayata geçirdiği ve çok sayıda sabit sürücüyü silerek büyük zarar verdiği NotPetya saldırısında kullanılmıştı.

Bu yorumun sadece anlamsız değil aptalca olduğunu söylemek durumundayız. SCM basitçe saldırılan firmalara tedarikçileri aracılığıyla sızılması anlamına geliyor. Bu örnekte ABD Dışişleri Bakanlığı'nın sunucularına saldırmak için bakanlığın tedarikçisi

SolarWind'den gelen bir yazılımın kullanılması saldırıyı SCM kapsamı altına alıyor.

Sorun şu ki, anılan yöntem, her aklı başında insanın da hemen görececeği gibi özel bir teknik ya da teknolojiye değil, bir sızma yoluna işaret ediyor.

Nitekim Supply Chain Method kullanan saldırıların en bilineni Rusların NotPetya'sı değil.

İsrail'in İran'ın nükleer reaktörlerindeki uranyum zenginleştiricilerini hedef alan Stuxnet saldırısında uyguladığı yöntem bu kapsamda değerlendiriliyor. Saldırıyı gerçekleştirenler Windows üzerinde Siemens'in bir yazılımını kullanan kontrolörlere kötü amaçlı yazılımı yerleştirmeyi başarmış ve bu şekilde İran'ın nükleer programına büyük zarar vermişlerdi. İsrail'in saldırısında zero-day exploit olarak sınıflandırılan ve temelde hiç ortaya çıkmamış bir Windows işletim sistemi açığının istismarına dayanan bir yöntem kullanılıyordu ama Siemens kontrolörlerine kötü amaçlı yazılımı taşıyan USB'leri (fiziksel olarak!) yerleştirmek asıl kritik halkayı oluşturuyordu. Bunun yapılmasıysa tedarikçi firmalara sızarak mümkün olmuştu!

ABD'deki son saldırıda da bir çok kurum ve kuruluşun yazılımını kullandığı bir tedarikçi firmanın sunucularına kötü amaçlı yazılımın yerleştirilmesi asıl operasyonu oluşturuyor.

Görüldüğü gibi, bu operasyonun "Rusların 2016'da Ukrayna'da yaptığı gibi" şeklinde tanımlanması gerçekten aptalca oluyor.

'Hacker'lar çok sinsi, Biden daha da sinsi

Bir haftadır çok sayıda yazılımcıyı, haberciyi ve devlet yöneticisini meşgul eden Orion saldırısının bir özelliği "uykuda kalması". Şirketlerden ve güvenlik uzmanlarından şimdiye kadar gelen bilgiler, kötü amaçlı yazılımın zarar verici herhangi bir adım attığına ilişkin bir gözlem olmadığı yönünde. Bu saldırının aslında planlanan asıl saldırı için bir test olabileceğini düşündürebilir. Aslında saldırının çok "beceriklice" yapıldığı konusundaki görüşlerin en önemli dayanağı, kötü amaçlı yazılımın fark edilememiş olması.

Bu başka şeylerin yanında "harekete geçmeme becerisiyle" de ilgili.

Aynı şekilde bu saldırının sadece bir "şov" olduğu, belki bir politik gövde gösterisi olduğu anlamına da gelebilir. Bir kez olabilirliklerden gitmeye başladığımızda pekala kamuoyunu manüpile etme amacı taşıyan bir operasyon olduğunu düşünmek için de neden var.

Nitekim saldırının ardından gelen tepkilerin "olağan şüpheli Rusya'ya" parmak sallamaları, buna Trump'ın Rusların emrinde bir korkak olduğu iddialarının eşlik etmesi sadece bir başlangıç oldu.

Saldırının hemen ardından Biden çeşitli kuruluşlarla görüşmeler yaptıktan sonra kendi önceliklerinin siber güvenlik olacağını duyurdu.

Siber savaş için bahane mi?

Biden, daha güçlü savunma araçlarının devreye sokulmasının yeterli olmayacağını asıl yapılması gerekenin böyle saldırılara yeltenebilecekleri caydıracak adımlar atmak olduğunu söyledi. "Bunu, başka şeylerle birlikte, bu tür kötü niyetli saldırıları yapanlara ağır bedeller ödeterek yapacağız" sözleri, özellikle devletler sözkonusu olduğunda bu ağır bedellerin neler olabileceği sorusunu akla getiriyor.

Siber savaş, sadece sivil hedef - askeri hedef ayrımının belirsizleştiği bir alan değil. Siber savaş yöntemleri, muhatap alınan ülke ya da gücün dışında üçüncü kesimlere de zarar verebildiği için (aslında geleneksel savaş biçimlerinde de olduğu gibi) meşruiyet kaygısı önem taşıyor.

Biden'ın siber güvenlik önceliğimiz olacak sözlerini "siber savaş yöntemlerini geliştirip aktif olarak uygulama yolları arayacağız" olarak çevirmek hiç de kötü niyetli bir şey olmaz.

"ABD tarihinin en ağır siber saldırısı" olarak adlandırılan ve henüz verdiği hiçbir hasar tespit edilmemiş olan "Orion olayının" ABD için bir tür siber savaş 9/11'i olduğu ortaya çıkarsa hiç şaşırmamak gerekir.