21 Ekim tarihinde ABD ve Batı Avrupa’ya yönelik gerçekleştirilen büyük ölçekli siber saldırıdan daha önce bahsetmiştik. Saldırı sonucunda Dyn adlı firmadan hizmet alan pek çok kurumun web hizmetlerine erişilememiş, -deyim yerindeyse- hayat durmuştu.

Ancak, siber saldırılar, sadece DDoS atakları ile sınırlı değil. Daha karmaşık, belli bir hedefe yönlendirilebilen ve hedefine “fiziksel” zarar da verebilen solucan yazılımlar ile herhangi bir ülkenin nükleer tesislerini işlemez duruma getirmek, enerji alt yapısını aksatmak ve hatta askeri savunma sistemlerini ele geçirmek ve kontrol etmek mümkün.

Yazımızın ilk bölümünde, basit ve kısa bir şekilde bu solucan yazılımlara değineceğiz. İkinci bölümünde ise, ülkemizin enerji, iletişim ve savunma alt yapısına yönelik olası saldırıların neler olabileceğini tartışacağız.

STUXNet: SOLUCAN SAVAŞLARI

STUXNet ile ilgili detaya girmeden önce, dilerseniz “solucan yazılım”, “malware” ve “zer0-day” kavramlarını açıklayalım.

Kötü amaçlı yazılım olarak tanımlanan malware, üzerinde çalıştığı bilgisayar sistemine zarar vermek, o sistemden bilgi sızdırmak veya belli koşullar altında kullanıcıları farklı içeriklere yönlendirmek için tasarlanmış yazılımlardır. Bu tür yazılımlar ağ üzerinden sızabileceği gibi, bir çok farklı dosya türüne gizlenmiş şekilde bulunmaktadır. Özellikle, Internet üzerindeki reklamcılık sektörü tarafından kullanılan malware yazılımları, herhangi bir web sayfası üzerinden tarayıcıların ayarlarını değiştirme; kullanıcıları farklı web sitelerine yönlendirme, onların sistemlerine farklı yazılımlar kurma, kullanıcının tüm hareketlerini takip etme vs. özelliklere sahiptir.

Solucan yazılımlar da farklı bir malware türüdür [1]. Solucan yazılım (“worm”), bir kez sisteminize sızdıktan sonra kendi başına ilerleyebilir ve sisteminizin tüm açık noktalarını belirleyip, ona göre hareket edebilir. Öyle ve o kadar ki, bazı solucanlar, Adres Defterinize sızarak kendisinin bir kopyasını arkadaşlarınıza mail atabilir. Bunu da “ustalıkla” ve “gizlilikle” yaptıkları için, eğer bilgisayardaki anti-virüs yazılımı tespit edemezse, kullanıcı da bu yazılımın farkında bile olmaz.

Zer0-Day, henüz keşfedilmemiş sistem açığıdır [2]. Sıfır gün güvenlik açığı saldırısı (ZETA), malware tarafından üzerinde çalıştığı sistemde herhangi bir zayıflık/açık keşfedildiği veya belli bir iş için şartlar olgunlaştığı gün gerçekleştirilir. Bu saldırı sırasında, sistem üzerinde kurulu bulunan herhangi bir program kullanılabilir; o sistemdeki verilerin çalınması veya değiştirilmesi, veya sisteme yeni verilerin eklenmesi işlemleri gerçekleştirilebilir; veya sistemin bağlı olduğu ağın olumsuz etkilenmesine neden olunabilir. Zer0-Day saldırıları, sadece masaüstü sistemler ile sınırlı olmayıp, yaygın olarak kullanılan akıllı telefonları da hedef almaktadır.

STUXNet

STUXNet, NSA tarafından geliştirildiği, ABD ve İsrail tarafından farklı operasyonlarda kullanıldığı iddia edilen ve yıkım gücü yüksek bir siber silahtır. Resmi adının “Olympic Games (OG)” olan STUXNet’in geliştirilmesi sürecinin George W. Bush döneminde başlatıldığı iddia edilmekte. STUXNet; çok gelişkin ve kaynak kodunda neredeyse hata bulunmayan, her bir program parçasının belli bir işi mükemmel şekilde gerçekleştirdiği bir malware. Bu gelişmiş siber silahın amacı, hedefine ulaşıncaya kadar bilgisayarlara bulaşmak ve hedefine ulaştığında ise, zer0-day saldırılarını gerçekleştirerek kontrol sistemlerini ele geçirmek olarak özetlenebilir.

İRAN'A SALDIRI

The Washington Post’un 2 Haziran 2012 tarihli Ellen Nakashima & Joby Warrick imzalı haberine göre [3]: “İran’ın nükleer programına büyük zarar veren siber saldırı, ABD ve İsrail’in ortak operasyonuydu; ve Obama Yönetiminin gizli emri ile gerçekleştirildi. Böylece, herhangi bir askeri operasyona gerek duyulmadan, İsrail’in uzun zamandır talep ettiği İran’a yönelik saldırı gerçekleştirildi ve İran’ın nükleer kapasitesi büyük ölçüde zayıflatıldı.”

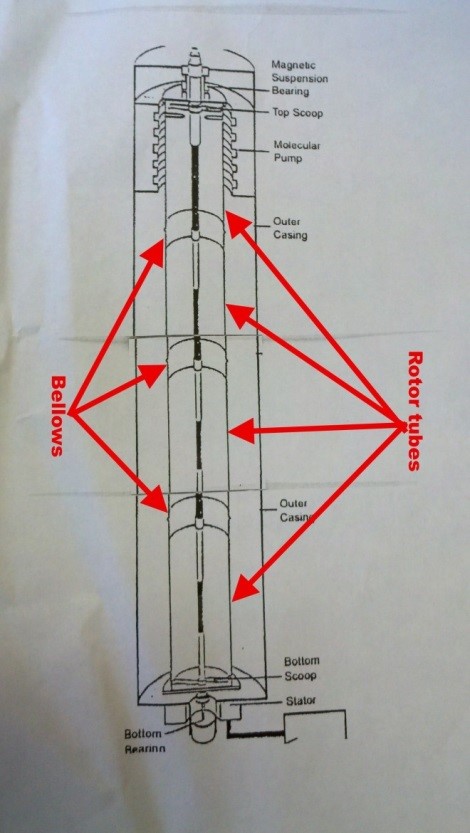

STUXNet saldırısı sonucunda, İran’ın Natanz Nükleer Tesisleri’ndeki 6,000 santrifujundan 1,000 tanesi yok edilmiştir [4]. Basit olarak açıklayacak olursak, bu santrifuj sistemleri, nükleer silah yapımında kullanılan uranyumu zenginleştirmek için belli bir hızda dönen makinelerdir. Bu sistemlerin dönüş hızları çok hassas hesaplar ile yapılır. Uranyumu zengileştirme işlemi sırasında rotorun daha hızlı veya yavaş dönmesi, ciddi kazalara neden olabilir.

STUXNet yazılımı, sızdığı bilgisayar üzerinden gönderdiği komutlar ile, sadece santrifuj sistemlerinin çok hızlı dönmelerine ve aşırı yüklenmelerine neden olmamış, kontrol sistemlerini de yanıltarak operatörlerin duruma zamanında müdahale etmelerini engellemiştir [5].

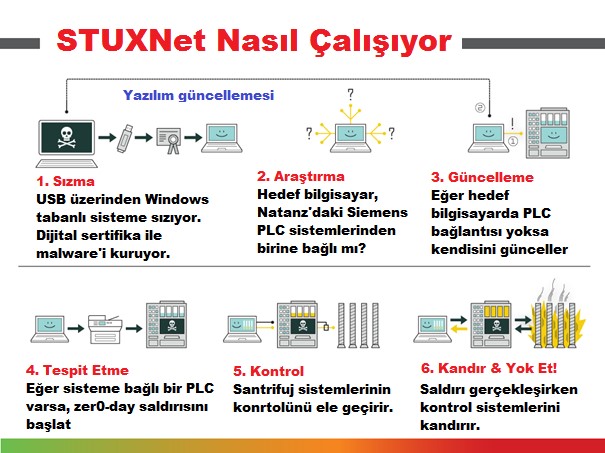

STUXNet Çalışma Şeması – IEEE [9]

STUXNet, operasyonu tamamladıktan sonra kendisini tamamen sildiği için, saldırının ne şekilde ve kim tarafından gerçekleştirildiğinin belirlenmesi neredeyse imkansız hale gelmekte [6].

NASIL YAYILDI?

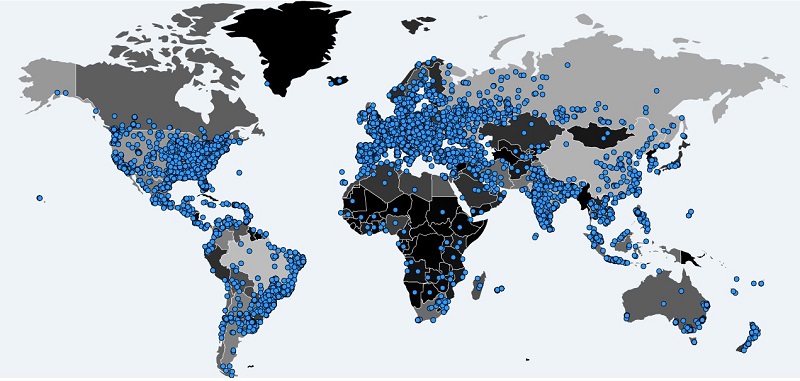

Symantec’e göre [7], 2010 yılında tespit edilen STUXNet, küresel düzeyde Windows tabanlı sistemler üzerinden yayılmış ve bu enfeksiyon İran’daki “hedef bilgisayarlar” bulununcaya kadar devam etmiş. STUXNet, girdiği Windows tabanlı sistemde gerekli işlemleri yapmak için Foxconn adlı bir Tayvan şirketine ait olan dijital sertifikaları kullanmış [8].

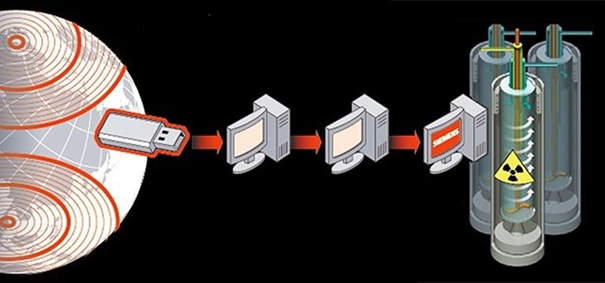

Burada başka bir soru akla geliyor: Hiçbir bilgisayarın Internet veya WAN bağlantısı olmadığı Natanz’daki çok iyi korunan sistemlere STUXNet nasıl sızdı? STUXNet’in öncelikle Natanz Nükleer Tesisleri’ne girme yetkisi olan yüklenici firmaların personelinin kullandığı Windows tabanlı bilgisayarlara sızdığı; oradan da, USB [*] ve/veya yerel ağ üzerinden [**] tesis içindeki diğer Windows tabanlı sistemlere kendisini kurduğu düşünülüyor. Santrifuj sistemlerini kontrol eden PLC [***] ünitelerinin bağlı olduğu Windows sistemlerine ulaştığını anlayan STUXNet, önce tüm sistemdeki veri akışını gözlemlemiş; santrifuj sistemlerini yüksek hızda çalıştırırken ölçüm sistemlerinin operatörlere sahte bilgiler göndermesini sağlamış; ve saldırıyı başlatmadan önce tüm kontrol sistemlerini devre dışı bırakarak, operatörlerin de müdahalesini engellemiştir.

Kaldı ki, İran’daki Natanz Nükleer Tesisleri, STUXNet’in hedeflerinden sadece biri.

VE KILIÇLAR ÇEKİLİYOR!

Wired Magazine’den Kim Zetter, “İran’ın saldırıların kaynağının ABD olduğunu öğrendiğini ve ABD açısından bunun pek de iyi sonuçlarının olmayabileceğini” yazıyor [11]. Edward Snowden’in sızdırdığı belgelerde, İran’ın, NSA kaynaklı STUXNet, Flame ve Duqu gibi siber saldırıları öğrendiği ve kara borsadan elde edeceği kaynak kodlar ile İran’ın da ABD ve İsrail’e karşı kullanacağı siber silahlar geliştirebileceği vurgusu yapılıyor.

STUXNet; emperyalizmin küresel ölçekte müdahale etme araçlarından biri olarak geliştirilen yazılımlardan sadece biri. Yukarıda da açıklandığı üzere, dünyanın neresinde yer alırsa alsın ve ne şekilde korunursa korunsun, fark etmez, her türlü hedefi yok etmek üzere tasarlanmış sanal silahlardan bahsediyoruz. Öyle ve o kadar ki, tüm bir kenti elektriksiz bırakacak, nükleer patlamaları tetikleyebilecek, iletişim ve enerji alt yapısını bir anda kilitleyebilecek yazılımlar, insanlık açısından da büyük tehlike teşkil ediyorlar. Zira, nükleer, kimyasal ve biyolojik silahlarda olduğu gibi bu tür solucan yazılımların nasıl kullanılacağına ilişkin uluslararası bir anlaşma yok. Ve her an, herhangi bir ülkeye benzer silahlar ile saldırı yapılabilir.

Kaynakça:

[1] Virus Differences, Cisco Systems, http://www.cisco.com/c/en/us/about/security-center/virus-differences.html

[2] Sıfır Gün Güvenlik Açığı Saldırısı nedir?, Kaspersky, http://www.kaspersky.com/tr/internet-security-center/definitions/zero-da...

[3] Stuxnet was work of U.S. and Israeli experts, officials say, Ellen Nakashima & Joby Warrick, https://www.washingtonpost.com/world/national-security/stuxnet-was-work-...

[4] Iran's Natanz nuclear facility recovered quickly from Stuxnet cyberattack, Joby Warrick, the Washington Post, http://www.washingtonpost.com/wp-dyn/content/article/2011/02/15/AR201102...

[5] How Digital Detectives Deciphered Stuxnet, the Most Menacing Malware in History, Kim Zetter, Wired Magazine, https://www.wired.com/2011/07/how-digital-detectives-deciphered-stuxnet/

[6] An Unprecedented Look at Stuxnet, the World’s First Digital Weapon, Kim Zetter, Wired Magazine, https://www.wired.com/2014/11/countdown-to-zero-day-stuxnet/

[7] W32.Stuxnet, Symantec, https://www.symantec.com/security_response/writeup.jsp?docid=2010-071400...

[8] Stuxnet spawn infected Kaspersky using stolen Foxconn digital certificates, Dan Goodin, Ars-Tehnica, http://arstechnica.com/security/2015/06/stuxnet-spawn-infected-kaspersky...

[9] The Real Story of Stuxnet, David Kushner, IEEE Spectrum Magazine, http://spectrum.ieee.org/telecom/security/the-real-story-of-stuxnet

[10] StuxNet: Victims Zero, Marvin the Robot, Kaspersky, https://blog.kaspersky.com/stuxnet-victims-zero/6775/

[11] The NSA Acknowledges What We All Feared: Iran Learns From US Cyberattacks, Kim Zetter, Wired Magazine, https://www.wired.com/2015/02/nsa-acknowledges-feared-iran-learns-us-cyb...

Dipnotlar

[*] STUXNet, üzerinde koştuğu sisteme takılan herhangi bir USB cihazını algılayabilir ve kendisini kolaylıkla oraya kopyalar.

[**] STUXNet, yerel ağ üzerinde sızabileceği diğer Windows tabanlı sistemleri tespit eder ve o zer0-day saldırısı ile o bilgisayarlara sızar.

[***] “Programmable Logic Controller” – makinelerin kontrolü için kullanılan otomasyon cihazları